-

Innlegg

188 -

Ble med

-

Besøkte siden sist

-

Dager vunnet

3

Innholdstype

Profiler

Forum

Blogger

Nedlastninger

Artikler

Regler

Hendelser

Galleri

Store

Innlegg skrevet av Teza

-

-

Prøver å finne ut om denne kan aktiveres.

Edit:

Enabling via chrome://flags #

To experiment with Web NFC locally on Android, without an origin trial token, enable the

#experimental-web-platform-featuresflag inchrome://flags. -

4 minutter siden, mk1 black limited skrev:

TTNmapper. App for iOS og Android.

Takker

Hvis jeg forstår det riktig trenger jeg en tilkoblet enhet sammen med telefonen.

Så får skaffe en enhet som jeg kan få koblet til.

-

Kjøpte også en Elsys EMS Door sensor (https://www.elsys.se/shop/product/ems-door/?v=f003c44deab6) for å prøve.

Skal settes opp via android app med NFC, problemet er at appen baserer seg på chome WebNFS, som ser ut til å mangle på nyere chrome versoner...

Får se hvilken løsning Elsys har på dette.

-

Dette virker interessant, så kjøpte en Lorix one gateway og koblet den opp mot TTN.

Hva bruker dere til å måle rekkevidden til gatewayen?

-

1

1

-

-

Ny NUC er på plass og Homeseer installert.

Intel NUC NUC7i3BNH Baby Canyon

(Core i3-7100U, DDR4 SO-DIMM, M.2, 2,5" SATA, HDMI, MicroSD Slot, WiFi)Corsair Force Series MP510 240GB M.2 SSD

(PCIe Gen3 x4, M.2 NVMe, up to 3100/1050MB/s read/write, 400TBW)2x Corsair Value DDR4 2133MHz 8GB SODIMM

(8GB 2133MHz (PC4-17000) DDR4 CL15 SODIMM)Seagate Barracuda 1TB 2.5" Mobile HDD

(SATA 6.0Gb/s, 5400RPM, 128MB cache)Windows 10 Pro

Det jeg likte best med Fibaro HC2, er en kompakt liten boks som kun kjører hjemmeautomasjon.

Den nye NUC'en med Homeseer ser mye bedre ut

-----

Har hatt en NEXA NBA-001 temperatur/luftfuktighet sensor i lengre tid, og vært fornøyd med denne da den bruker lite strøm.

Kjøpte 10 nye NEXA NBA-001 som jeg har satt opp i dag.

Har tatt 6 målinger av de 11 enhetene og prøvd å beregne gjennomsnittlig avvik mellom sensorene:

Etter å ha lagt inn disse differansene i kalibreringsfeltet til enhetene, er jeg fornøyd med resultatet.

Eneste jeg ikke er helt fornøyd med er tidvis lang tid mellom oppdateringene.

-

3

3

-

-

Det er tydelig at dette er et komplisert tema, til man forstår sammenhengen.

Det som trengs er nok en tråd med innføring i nettverk, kanskje den vil komme etter hvert. -

Mente subnetting var måten IP adressene i nettverket ble delt opp på samt bestemme hvilken nettverksmaske som måtte benyttes og vlan var subnettene man endte opp med.

Det er tydligvis mer som jeg ikke har fått med meg?

-

6 minutter siden, NilsOF skrev:

Ett godt råd er å begynne med en brannmur der alt er forbudt. Åpne etterbehov.

Å gå andre veien fra alt åpent er en ganske frustrerende øvelse.

Problemene mine er hovedsaklig:

- Vet ikke hvor jeg skal begynne eller hva jeg trenger.

- Har ikke kunnskapen.

Bruker derfor alt for mye tid på å finne ut hvilke løsninger som finnes og hva som vil passe til meg.

Kunnskap kan jeg tilegne meg, men da må jeg vite hva jeg trenger å lære.

Hele infrastrukturen min er nå byttet ut, nå prøver jeg å finne den beste måten å sette opp nettverket.

Antar det neste vil være å lære å sette opp brannmur.

Føler det er et hav av informasjon, men vet ikke hvordan jeg bør filtrere det.

Så i dag hopper jeg over alt, fremfor å kunne konsentrere meg om en liten del.

-

2 timer siden, Norseman skrev:

Du bør sette opp en trunk(tagged port) til den virtuelle serveren, slik at du kan velge hvilke(t) vlan dine virtuelle maskiner skal stå i. Da vil serveren tagge trafikken med riktig VLAN, og svitsjen(e) sende trafikken deretter.

Stilig, da har jeg mer jeg kan søke opp informasjon om

-

I et hjemmenettverk kan man vel se bort fra ytelse vil jeg tro.

Sikkerheten er grunnen til at jeg har begynt med dette.

Jeg irriterer meg nok mer enn de fleste, når det kommer til personvern og innsamling av persondata.

Problemet i mine øyne er at alle vil levere IOT, men det er få om noen som prioriterer personvernet.

Data er pr. i dag den mest verdifulle resursen og alle vil ha sin del av kaka. Dette gjelder også kriminelle.

Dvs stor innsamlig av persondata og liten sikkerhet mot hacking.

Jeg ønsker å begrense tilgangen til mine data, og gjøre det vanskelig nok å få tak i dem at det ikke er verdt det.

Ønsker også kontroll med hvilke data de forskjellige enhetene får lov til å sende.

Så tv'en min skal ikke få tilgang til min pc og blir forsterkeren hacket så skal de ikke ha tilgang til filserveren.

-----

De fleste tar seg ikke bryet med å tenke gjennom mulige konsekvenser dersom informasjon kommer i feil hender.

F.eks. Alfabet har i lang til ønsket å bygge en database over folks helse, og nå har de kjøpt fitbit.

Dette er data som Alfabet vil tjene penger på å selge, så f.eks. hva skjer når forsikringsselskaper ser at du har en høy risiko for hjerteinfarkt?

Høyere priser på forsikring? Redusert utbetaling på forsikringer? Nekte deg å tegne enkelte forsikringer? Ekskludere dekning på reiseforsikring dersom årsaken er hjerteinfarkt?

Mengden med data som er samlet inn pr. person er allerede skremmende stor, det er på høy tid at mannen i gata tar grep for å begrense denne innsamlingen.

-

3

3

-

-

Så hvis jeg forstår deg riktig.

Alt Ubiquiti utstyret mitt bør plasseres i et vlan, og det bør brukes mac filter (om mulig) for å "unngå" at en person kobler fra et utvending kamera og kobler en pc til nettverket (helt teoretisk sett). Dette da alt dette utstyret kommuniserer med hverandre, samt begrense netttilgangen til dette utstyret mest mulig.

Utstyr som tv, forsterker, blue-ray, ps3, gramofon bør plasseres i et nettverk (trenger ikke tilgang til server eller andre datamaskiner).

Datamaskiner, printere og andre enheter som brukes sammen plasseres i et nettverk.

Har også en maskin som jeg har tenkt på sikt skal kjøre flere virituelle servere som homeseer, nextcloud, webserver, epost og dns (pi-hole).

Tenkte jeg skulle ha denne på et eget vlan, selv om jeg hadde tenkt å lagre alle filene mine i nextcloud.

Antar dette vil kunne gi bedre sikkerhet enn om den plasseres sammen med andre maskiner?

Eller burde den plasseres sammen med andre datamaskiner?

Gardena smarthub (vanning/robotklipper), usikker på hvor denne bør plasseres, kanskje sammen med tv?

Må lære meg å sette opp brannmuren, men det jeg ønsker er å låse ned hele nettverket og så kun slippe gjennom det som er helt nødvendig til de forskjellige vlan. -

4 timer siden, ZoRaC skrev:

De færreste trenger mer enn 253 enheter i hvert nett, så jeg synes det et mye mer praktisk (og enklere å huske) å bruke 192.168.x.1-192.168.x.254 (nettmaske 255.255.255.0).

Om man bruker flere VLAN så kan man da bruke tredje oktett som VLAN-nummer også.

Om man bruker flere VLAN så kan man da bruke tredje oktett som VLAN-nummer også.

Det er slik jeg har gjort det til nå, samt fordelt IP adressene slik NilsOF har beskrevet det.Dog har jeg aldri forstått hva en nettverksmaske er eller hva den egentlig gjør.

Derfor har jeg prøvd å sette meg inn i dette, hvilket resulterte i denne guiden.

Tanken er å ha en bedre forståelse av hvordan nettverket fungerer-

1

1

-

-

1 time siden, NilsOF skrev:

Det er også lurt å ha en plan på IP-adressene når man setter opp ett nettverk.

Dette er hva jeg har brukt på alt ifra hjemmenettverk til nett for større organisasjoner:

Har begynt fra scratch (kunnskapsmessig & utstyr) og har satt opp følgende utstyr:

1 stk Ubiquiti USG-PRO-4 router

1 stk Ubiquiti UCK-G2-PLUS cloud-key

1 stk Ubiquiti US-24-250W switch

2 stk Ubiquiti US-8-60W switch

1 stk Ubiquiti UAP-AC-PRO akksesspunkt

1 stk Ubiquiti UVC-G3-BULLET kamera

1 stk Raspberry PI 3 model B+, med PoEMed utgangspunkt i nettverksoppdelingen i post 1:

Hvis man ønsker å ha kameraovervåkning på et eget nettverk, hvor plasserer man da cloud- key, som lagrer videoen samt styrer nettverket?

Ville tro denne måtte stå på samme nettverk som kameraene, men vil det påvirke styringen av nettverket?

Kan denne plasseres i nettverket sammen med nettverks utstyret, eller vil det skape problemer med å finne kameraene og lagring av video?

-----

Har brukt mye tid på å sette meg inn i subnetting for å forstå sammenhengen, før jeg setter opp hele nettverket på nytt.

Erfaringen min er at det er få som klarer å lære det bort på en enkel måte og det virker som at det er mange som har problemer med å forstå det.Vet ikke om denne guiden er forståelig, men jeg håper den kan være til hjelp.

-

[Reservert]

-

Subnetting (IP adresse, nettverks id, verts id, nettverksmaske og CIDR notasjon)

Primæroppgaven til en router er å koble forskjellige nettverk sammen.

Det er 3 primære grunner til at man ønsker å dele opp et nettverk i flere mindre nettverk; sikkerhet, organisering og ytelse.

Nettverk karakteriseres med en nettverks id, så forskjellige nettverk har forskjellige nettverks id.

Det er 6 steg å tenke på når man skal dele opp et nettverk til flere mindre nettverk:

Steg 1. Identifiser nettverks klassen

Steg 2. Identifiser nettverks id og verts id

Steg 3. Angi standard nettverksmaske (subnet mask)

Steg 4. Konverter nettverksmaske til binære tall

Steg 5. Bruk formelen "2^n -2" for å matematisk beregne hvilke tall som må settes inn i stedet for standard nettverksmaske, for å kunne dele oppnettverket i mindre nettverk.

Steg 6. Bestem den minst betydelige bit i nettverksmasken (den siste biten i netverks id som har verdien 1)

Hvor mange nettverk vil man ha?

Nettverk 1. Nettverksutstyr (Router, switcher, mm)

Nettverk 2. Overvåkningskameraer

Nettverk 3. Servere

Nettverk 4. Datamaskiner, skrivere, mm

Nettverk 5. Multimedia (tv/musikk)

Nettverk 6. IOT smarthus

Nettverk 7. Wi-Fi privat

Nettverk 8. Wi-Fi IOT

Nettverk 9. Wi-Fi gjest

Steg 1 (Identifiser nettverks klassen)

Standard nettverksadresse for et hjemmenettverk er 192.168.1.0

Dette er et klasse C nettverk.

IP-Adresse (Internet Protocol Address)

En IP adresse en brukt til å lokalisere en enhet i et nettverk og den mest brukte standarden i dag er IP versjon 4.

IP adresser er delt inn i 5 klasser, A, B, C, D og E.

Klassene A, B og C er offentlige (internet) og private (LAN) IP adresser.

Klasse D er multicast adresser, brukt til å binde forskjellige grupper med brukere sammen samtidig, kan sammenlignes med konferansesamtaler med telefon.

Klasse E brukes av myndigheter og forskningsmiljøer.

En IP v4 adresse består av 32 bit delt opp i 4 grupper med 8 bits i hver gruppe (oktett), adskilt med ".": x.x.x.x

Med 8 bits (00000001) vil det si at den største desimaltall verdien i hver gruppe er 255.

Med IP v4 vil dette kunne gi 4.294.967.296 unike adresser, og med antall enheter som tilkobles internett i dag, er dette for lite adresser for å dekke det voksende behovet.

Av denne grunn kom IP v6, som kan gi hele 340.282.366.920.938.463.463.374.607.431.768.211.456 unike adresser.

En midlertidig løsning på dette problemet var å dele ip adressene inn i klasser samt dedikere noen ip adresser som private adresser og andre som offentlige adresser.

Hvilken klasse man befinner seg i avgjøres av den første oktetten i ip adressen.

Klasse A IP adresse: 1.x.x.x til 126.x.x.x

127.x.x.x blir ikke brukt, da det er en adresse som vil peke tilbake til deg selv.

Dersom man sender en ping til 127.0.0.1, sender man en ping til sitt eget nettverkskort, et fint verktøy for å sjekke at nettverkskortet sender og mottar.

Klasse B IP adresse: 128.x.x.x til 191.x.x.x

Klasse C IP adresse: 192.x.x.x til 223.x.x.x

Når man vet hvilken klasse ip adressen befinner seg i, kan man finne ut hvilken del av ip adressen som er nettverks id'en og hvilken del som er node/verts id'er.

I klasse A utgjør den første oktetten nettverks id'en, og de 3 siste oktettene verts id'er.

I klasse B utgjør de 2 første oktettene nettverks id'en, og de 2 siste oktettene verts id'er.

I klasse C utgjør de 3 første oktettene nettverks id'en, og den siste oktetten verts id'er.

Hver hustand har 1 offentlig IP adresse, og internt i huset benyttes private IP adresser.

Bredbåndsrouteren i huset er mottakeren av den offentlige IP adressen, deler ut private IP adresser til alle tilkoblede enheter og oversetter mellom private og offentlige adresser ved hjelp av NAT.

Steg 2 (Identifiser nettverks id og verts id)

I et klasse C nettverk utgjør de 3 første oktettene nettverks id'en, og den siste oktetten verts id'er:

192.168.1.0

Steg 3 (Angi standard nettverksmaske (subnet mask))

For ip adressen 192.168.x.x vet vi at de 2 første oktettene ikke kan endres, samt at den 3 oktetten vil bli benyttet for å skille de forskjellige nettverkene.

Steg 4 (Konverter nettverksmaske til binære tall)

Ip adressen 192.168.x.x skrevet i det binære tallsystemet er:

11000000.10101000.x.x

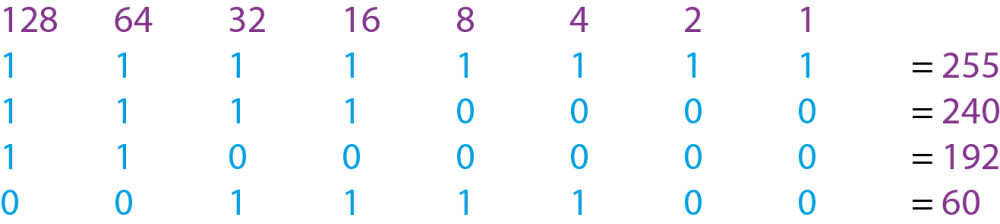

Det binære tallsystemetI det binære tallsystemet er det kun to tall: 0 og 1.

Som i det desimale tallsystemet (0-9), legges det til et nytt siffer til venstre (10), når man passerer det siste tallet (9) i tallsystemet.

Dvs at tallet 3 i desimale tallsystem vil bli 11 i det binære tallsystemet.

0000 0

0001 1

0010 2

0011 3

0100 4

0101 5

0110 6

0111 7

1000 8

1001 9

Da det binære tallet fort blir langt, er det en enkel måte å regne om tallet.

Vi går ut fra et binært tall på 8 bit, for hver possisjon mot venstre, vil verdien dobbles.

Ved å bruke denne tallrekken er det enkelt å regne mellom det binære- og desimaltall systemet.

0+0+32+16+8+4+0+0 =60En nettverksmaske angir hvor mange sammenhengende bits som er satt til 1 for å angi nettverks id.

Ettersom den første og andre oktetten i ip adressen ikke kan endres, må alle bitene i den første og andre oktetten i nettverksmasken være satt til 1.

Dvs at nettverksmasken må være:

11111111.11111111.x.x, eller skrevet som desimaltall:

255.255.x.x

Steg 5 (Bruk formelen "2^n -2")

Ettersom vi ønsker 9 nettverk får vi formelen 2^n -2 >= 9

Følgende omregningstabell gjør beregningene enklere:

2^3 -2 = 6, dette er 3 nettverk mindre enn vi trenger.

2^4 -2 = 14, dette gir oss mulighet for totalt 14 nettverk, hvilket vil si at det er mulig å legge til 5 ekstra nettverk senere om vi måtte trenge det.

Nettverksmasken må bestå av sammenhengende 1 tall for å angi nettverks id'en.

I steg 4 fant vi ut at nettverksmasken måtte være 11111111.11111111.00000000.00000000 da de første 2 oktettene i ip adressen ikke kan endres.

Vi fant ut at vi måtte opp i 2^4, for å få nok nettverk, ^4 angir hvor mange ekstra bits i den 3 oktetten som må benyttes som nettverks id.

Det vil si at de 4 første bitsene i den 3 oktetten i nettverksmasken må settes til 1, som gir oss nettverksmasken:

11111111.11111111.11110000.00000000

Konverterer vi til desimaltall, vil den tilpassede nettverksmasken for vårt nettverk bli:

255.255.240.0

Steg 6 (Bestem den minst betydelige bit i nettverksmasken)

Vi fant nettverksmasken 11111111.11111111.11110000.00000000 i steg 5.

Den minst betydelige bit er den siste biten i nettverks id'en:

Verdien av den minst betydelige biten i nettverks id'en er 16.

Tallet 16 forteller oss vårt første subnet, og at et nytt subnet vil begynne hvert 16. tall.

Det vil si at våre 14 nettverk vil få følgende ip adresser:

Nettverk 01: 192.168.16.0 - 192.168.31.255

Nettverk 02: 192.168.32.0 - 192.168.47.255

Nettverk 03: 192.168.48.0 - 192.168.63.255

Nettverk 04: 192.168.64.0 - 192.168.79.255

Nettverk 05: 192.168.80.0 - 192.168.95.255

Nettverk 06: 192.168.96.0 - 192.168.111.255

Nettverk 07: 192.168.112.0 - 192.168.127.255

Nettverk 08: 192.168.128.0 - 192.168.143.255Nettverk 09: 192.168.144.0 - 192.168.159.255

Nettverk 10: 192.168.160.0 - 192.168.175.255

Nettverk 11: 192.168.176.0 - 192.168.191.255

Nettverk 12: 192.168.192.0 - 192.168.207.255

Nettverk 13: 192.168.208.0 - 192.168.223.255

Nettverk 14: 192.168.224.0 - 192.168.239.255

Felles nettverksmaske for disse vil være 255.255.240.0

En CIDR notasjon (Classless Inter-Domain Routing) angir hvor mange bits i nettverksmasken som er satt til verdien 1.

I nettverksmasken 255.255.240.0 (11111111.11111111.11110000.00000000) er dette 8+8+4+0=20.

Så ip adressen 192.168.95.126 /20, angir at nettverksmasken er 255.255.240.0

(De 4 første bitene i den 3. oktetten blir konvertert til desimaltall: 128+64+32+16=240)

For å finne nettverks id'en til denne ip adressen setter vi opp ip adressen binært:

De første 4 bitene i den 3 oktetten er 0101, det vil si desimalverdien er 64+16=80.

Nettverks id'en til ip adressen 192.168.95.126 vil være 192.168.80.0 /20

-

4

4

-

1

1

-

-

På 31.10.2019 den 20.30, Hr Kotelett skrev:

Etter å ha avisolert kappen, gjør du lederene mykere ved å presse de mellom tommel og knoken på pekefingen, da er de som oftest litt mer medgjørlige i rj45 pluggen

Det er plastkrysset som skiller parene som skaper mest knot for meg, det gjør det vanskeligere å plassere ledningene i rett rekkefølge.

Men med lange lednings ender som kan føres gjennom pluggen, bør dette bli lettere.

Er sikkert en teknikk på dette

-

På 31.10.2019 den 12.37, Hillmar skrev:

Har du prøvd kontakter (og tang) der man dytter lederne rett igjennom kontakten og kutter de samtidig som du presser kontakten.

Som disse: https://itbebe.com/products/itbebe-gold-plated-ez-rj45-cat5-5e-connector-50-piece

Disse så mye enklere ut, må tydligvis sjekke ut flere produkter.

-

Ikke for å være negativ eller prøve å snakke deg bort fra noe, men vil ikke innbyggningshøyttalere bli et problem ved omøbelering av et rom eller bruks endring av rommet?

Er ikke trådløse høyttalere mer praktisk da man kan flytte de rundt etter behov og evt ta de med hvis dere flytter en gang?

Med innfelte høyttalere trodde jeg møbeleringen ville bli mer fastlåst med tanke på lydbildet?

Kunne HEOS fra Denon eller Sonos sitt system vært interessant?

Små enketer som lett kan plasseres rundt og bygges ut etter behov.

-

På 27.10.2019 den 11.40, Cali skrev:

Hvorfor ikke bare lage kablene selv?

Har presstang og testutstyr, men knoter veldig med å få plassert ledningene riktig i kontakten.

Antar det er en enkel teknikk jeg ikke kan eller kontakter som er lettere å bruke enn de jeg har.

-

På 27.10.2019 den 11.35, TMB skrev:

Hilket produkt er den nederste i racket der?

Cloud key og rack ramme

-

14 timer siden, JohnMartin skrev:

Hvilken lengde på kablene og hvor er de kjøpt?

Lengdene på bildet er 15cm/6in og 30cm/1ft.

https://www.fs.com/de-en/products/73046.html

Type: Cat6a SFTP PVC 26AWG 10Gbps/100m 550MHz

Feilvurderte de 15 cm kablene, men hadde jeg hatt 48 port switch, hadde de vært perfekt.

De første 12 portene er for langt unna til å bruke 15cm kabler i mitt tillfelle.

De hvite som er på bildet er 20-25 cm mener jeg.

-

-

På 10.9.2019 den 23.43, JohnMartin skrev:

Da samtlige disker er datert 2012 og uvisst når de ble installert, så endte jeg opp med å kjøre Raid60.

Mister mye plass, men bedre det enn å risikere å sitte der med skjegget i postkassen etter hvert.

Er sent ute med svar, men personlig ville jeg kun gått for raid 1.

For noen år siden brukte jeg 5-6000,- på en god raid kontroller og ca. like mye på gode HDD, etter mange gode anbefalinger på nettet.

Ingen av HDD sviktet i raid 5, men jeg opplevde å få et korrupt filsystem (som jeg forstod det) grunnet raid kontrolleren.

Måtte flytte raidet over på ny kontroller for å redde filene, og klarte etter veldig mye tid og frustrasjon å få flyttet filene ut av raidet.

Mesteparten av filene fikk jeg aldri til å fungere igjen.

Antar det hadde vært mulig å berge filene hvis man har kunnskapen, men for min del ville det vært å sende inn alle diskene til et firma og betalt godt for jobben.

Har man ikke kunnskap om å berge filene, eller en ekstra raid kontroller liggende om den første skulle få problemer, vil man spare seg for mye frustrasjon hvis man kjører raid 1.

Jeg trodde jeg var godt nok beskyttet, men tok feil.

Så i ettertid har jeg kun hatt raid1 med 2 og 2 disker, samt sikkerhetskopiert til jottacloud.

Det er mao ikke bare diskene som kan feile

-

1

1

-

-

Beskrivelse:

Hvordan legge til en Fibaro røykvarsler i HomeSeer.

Dersom Fibaro Røykvarsler har vært tilkoblet et z-wave nettverk tidligere, må den først resettes før den kan legges til et nytt nettverk.

SpoilerFor å gå inn i menyen til Fibaro røykvarsler:

Press og hold inne knappen på på toppen av røykvarsleren (ikke slipp).

Etter 3 sekunder kommer ett pip, og knappen lyser hvit (slipp knappen)

Vent til veggpluggen viser gul farge.

Trykk knappen en gang, mens den lyser gult.

Etter en liten stund vil røykvarsleren kvittere med et bip og et rødt blink.

Røykvarsleren er nå resatt, hvis den ikke kvitterer må prosessen gjentas.

Fibaro røykvarsler skal da være klar til å inkluderes i HomeSeer.

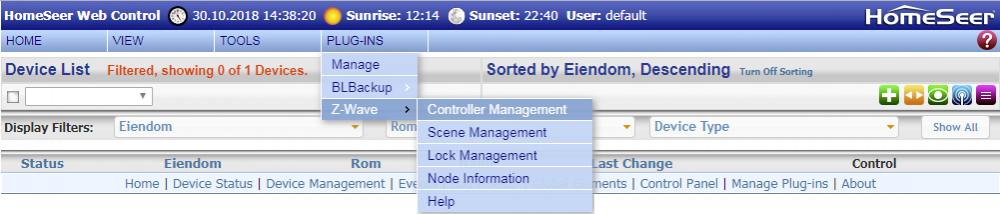

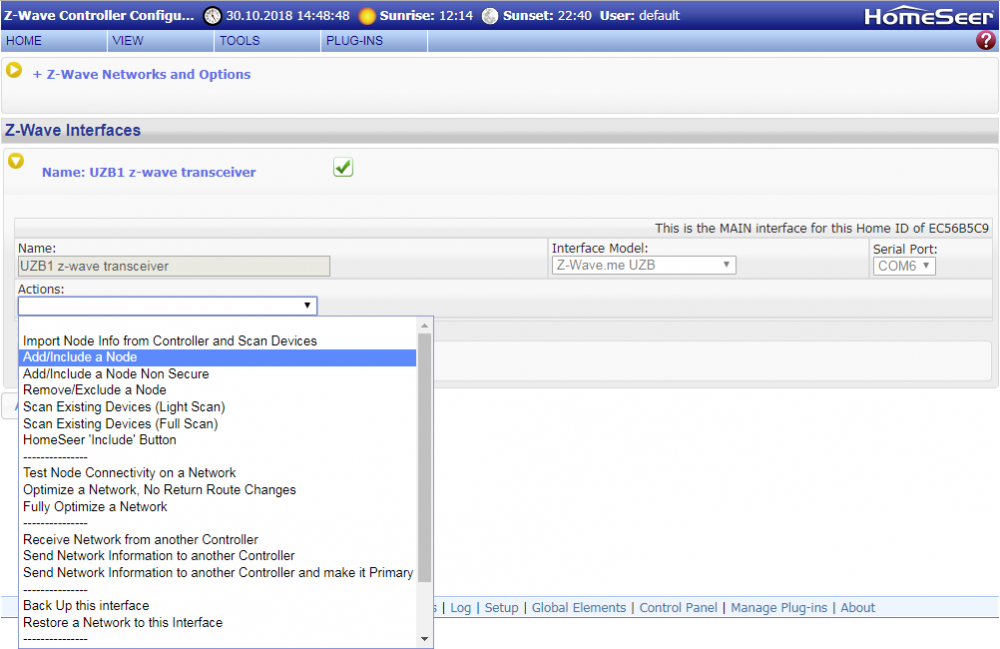

I HomeSeer trykk på "PLUG-INS", "Z-Wave" og "Controller Management"

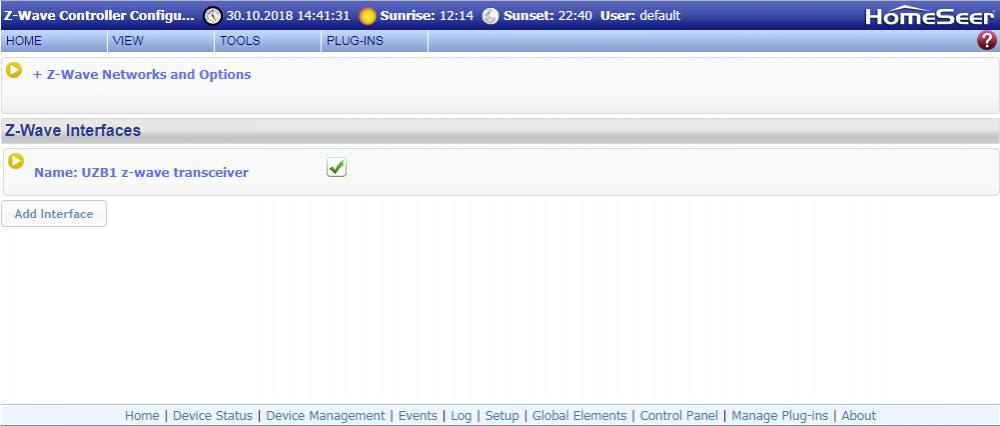

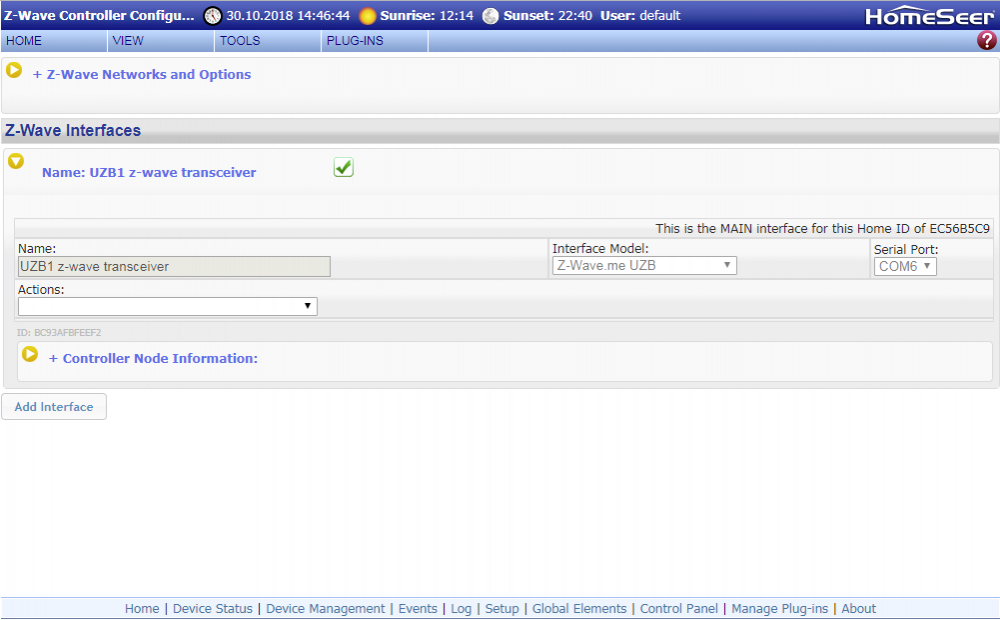

Under "Z-Wave Interfaces" trykker du på

, forran "Name: UZB1 z.wave transceiver"

, forran "Name: UZB1 z.wave transceiver"

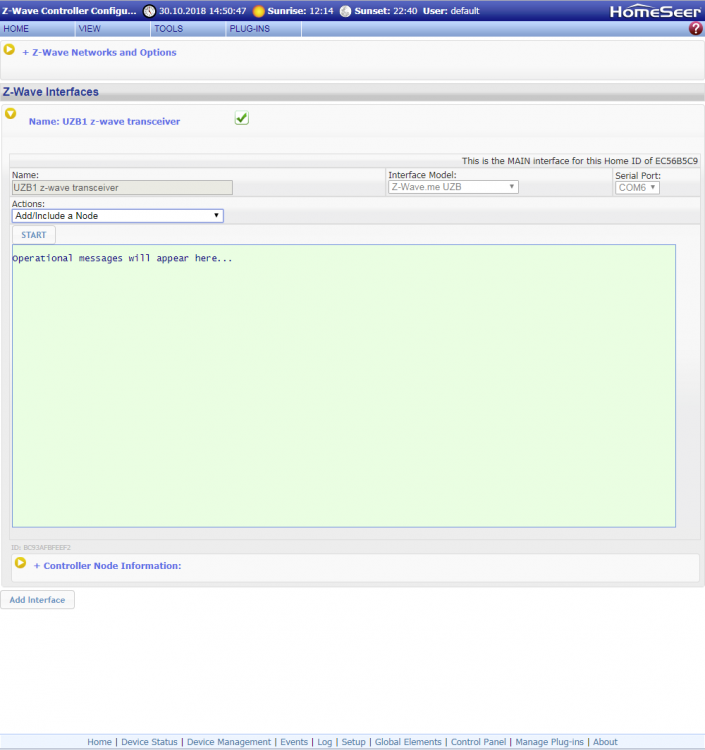

På rullegardin menyen "Actions:" velger du "Add/include a Node"

Fibaro røykvarsler har en knapp på undersiden som registrerer om den er montert i en holder.

Denne knappen (ved siden av batteriet) må holdes inne, under hele prosessen med å inkludere røykvarsleren i Homeseer.

Det må være kortest mulig avstand mellom Fibaro røykvarsler og UZB1, monter UZB1 på en usb skjøteledning for å få disse så nært hverandre som mulig.

Er avstanden for stor blir det problemer.

Trykk 3 ganger på knappen på toppen av Fibaro røykvarsler.

SpoilerFølgende er kommunikasjonen med Fibaro røykvarsler:

Add Node started...

Activate the 'Add to Network' function on the device...

A new node is being added...

Adding a new SLAVE NODE...

DONE - Add Node Operation is Complete.

Done. Node 24 Added.

Reloading (importing) node information...

Synchronizing node information with HomeSeer and creating new device(s) as necessary...

Synchronize nodes finished. Number of device nodes to be created/added = 1

Adding using S0 Security, Negotiating or Verifying SECURITY SCHEME for node 24

Z-Wave Security Scheme and Key Exchange was successful for node 24, now waiting for the device to finish storing information before proceeding...

Getting SECURITY class information for node 24

Z-Wave manufacturer information for node 24, ID: 271=10FH (Fibaro), Type: 3074=C02H, ID: 4098=1002H

Node: 24 Supports Class(es): ZWAVEPLUS_INFO, BASIC_V2, VERSION_V2, MANUFACTURER_SPECIFIC_V2, DEVICE_RESET_LOCALLY, ASSOCIATION_GRP_INFO_V2, ASSOCIATION_V2, POWERLEVEL, WAKE_UP, BATTERY, NOTIFICATION_V6, CRC_16_ENCAP, CONFIGURATION_V4, SENSOR_MULTILEVEL_V7, MULTI_CHANNEL_ASSOCIATION_V3, APPLICATION_STATUS, SENSOR_ALARM, SECURITY, FIRMWARE_UPDATE_MD_V2

Node: 24 Supports Secure Class(es): BASIC_V2, DEVICE_RESET_LOCALLY, ASSOCIATION_V2, WAKE_UP, NOTIFICATION_V6, CONFIGURATION_V4, MULTI_CHANNEL_ASSOCIATION_V3, SENSOR_ALARM

Node 24 is Z-Wave version: Lib: 4,05 App: 3.3

Node 24 is a Z-Wave Plus node. Retrieving ZWPlus Info...

Node 24 supports the Wake-Up Command Class Version 2 - Capabilities were retrieved successfully.

Node 24 Supports 5 Notification Types: Smoke Heat Home_Security Power_Management System

Smoke Supports Events: Smoke Detected Unknown Location(2), Smoke Alarm Test(3)

Heat Supports Events: Overheat Detected Unknown Location(2)

Home_Security Supports Events: Tampering Cover Removed(3)

Power_Management Supports Events: Replace Battery Soon(10)

System Supports Events: System Hardware Failure(1)

Alarm Sensor Node 24 Supports 3 Alarm Types: GENERAL_PURPOSE_ALARM SMOKE_ALARM HEAT_ALARM

All associations for node 24 have been retrieved successfully, it supports associations on these groups: 1, 2, 3, 4, 5.

Root Node Device Node 24 Z-Wave Fibaro Notification Sensor was created for node 24 on network F10A94BD

UZB1 transceiver: Adding association for Z-Wave device Node 24 Z-Wave Fibaro Notification Sensor (Node 24, Group 1) to HomeSeer

Enabling instant status for Z-Wave device Node 24 Z-Wave Fibaro Notification Sensor (24) on Group 2

Enabling instant status for Z-Wave device Node 24 Z-Wave Fibaro Notification Sensor (24) on Group 3

Enabling instant status for Z-Wave device Node 24 Z-Wave Fibaro Notification Sensor (24) on Group 4

Enabling instant status for Z-Wave device Node 24 Z-Wave Fibaro Notification Sensor (24) on Group 5

Programming device Node 24 Z-Wave Fibaro Notification Sensor (24) to send wake-up notifications to HomeSeer.

11 out of 11 Child devices of node 24 were created successfully.

Finished.

Saving network information to file: ZNet_Network F10A94BD_F10A94BD_2019-03-14_14.13.40.ZWave. Please wait...

Done!Knappen på undersiden, som registrerer om Fibaro røykvarsler er montert i en holder, kan nå slippes.

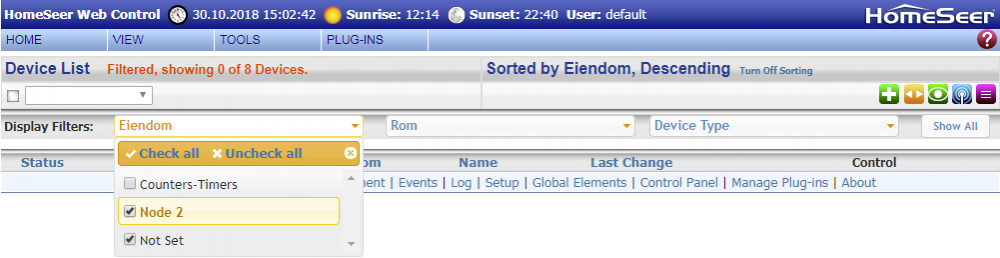

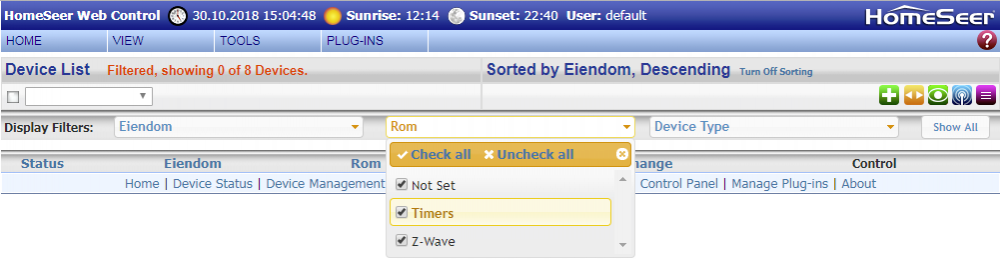

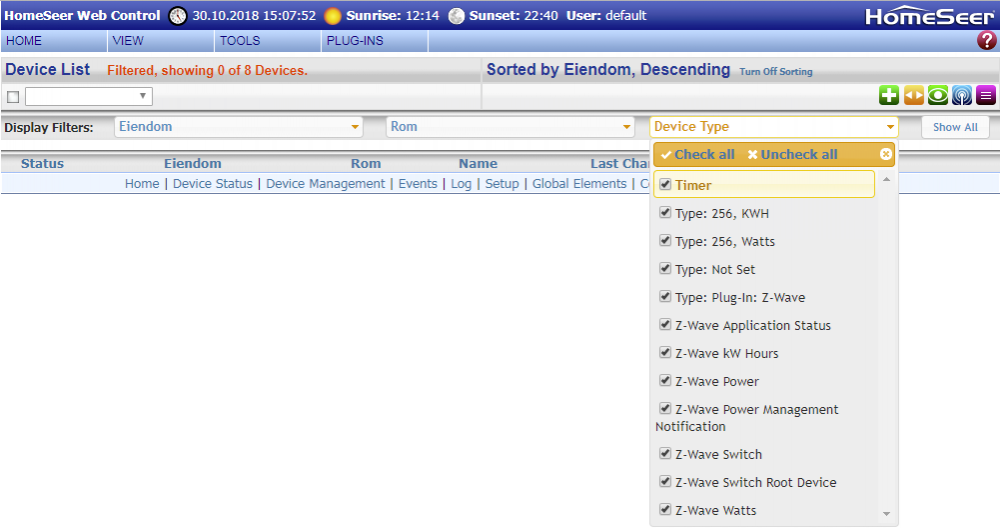

Trykk på "VIEW" og "Device Management" i Homeseer.

Velg "Check all" på filtrene "Eiendom", "Rom" og "Device Type"

I dette eksemplet er Fibaro røykvarsler lagt til som Node 24.

Du skal se 12 nye devices i listen merket med "Node 24".

Trykk på devicen "Fibaro Notification Sensor", med iconet av et tannhjul.

Legg inn ønsket sensitivitet for røyk og device image

Spoiler

Endre feltene "Device Name", "Device gruppe" og "Rom" til det som passer deg best.

Last ned bildet øverst i denne posten og lagre det i katalogen: "C:\Program Files (x86)\HomeSeer HS3\html\images", eller der du har installert Homeseer.

Trykk på

, gå inn i katalogen "images", velg det nedlastede bildet og trykk "Submit"

, gå inn i katalogen "images", velg det nedlastede bildet og trykk "Submit"

Trykk på fanen "Advanced".

Trykk på

Det skal nå være generert et "Thumbnail Image" av bildet valgt i den første fanen, trykk

for å fortsette.

for å fortsette.

Gjør det samme som over med alle 12 devicene, om du ønsker.

Åpne fanen "Z-Wave"

Ettersom Fibaro røykvarsler er en batteri drevet enhet, må denne vekkes manuelt for å gjøre endringer i oppsettet.

Trykk 3 ganger på knappen på toppen av Fibaro røykvarsler.

Trykk deretter på "Settings" under fanen "Z-Wave" i Homeseer.

Fibaro røykvarsler har 3 grader av følsomhet for røyk.

1. Høy følsomhet

2. Middels følsomhet (Fabrikk innstilling)

3. Lav følsomhet

Under "Set Configuration Parameters", legg inn følgende verdier:

Parameter Number: 1

Value (Decimal): 1

Value Size: 1

Trykk 3 ganger på knappen på toppen av Fibaro røykvarsler.

Trykk på knappen

for å lagre endringen.

for å lagre endringen.

Trykk på

for å lukke fanen.

for å lukke fanen.

Devicen "Application Status" kan skjules (ikke slettes), da den kun jobber i bakgrunnen.

Spoiler

A NIF is essentially the beacon that a node sends out at the start of the inclusion process.

When the Include Initiator in a node is activated it will issue a node information frame. This frame is part

of the Z-Wave protocol, and specifies the capabilities of the node. These capabilities announced include

the node type, whether the node is able to repeat frames, and other protocol relevant issues. The node

information frame also contains the Home ID and the Node ID.

It is possible for the application to ask for the Node Information Frame from all nodes in the network and

hence enabling any node to acquire information regarding any other nodes features in the network at any

given time.Z-Way-developers-documentation.pdf

7.41 Other command classes not exposed on the API

• ApplicationStatus

SDS13781-Z-Wave-Application-Command-Class-Specification.pdf

4.2.2 Alarm Set Command

Products that do not allow deactivation of a specific Alarm Type, MUST respond to a Alarm

Configuration Set deactivating the Alarm Type in question by returning an Application Rejected Request

Command of the Application Status Command Class.4.4.2.1 Error Handling

The device MUST stop if any safety issue is detected.

If the requested operation is overruled by a safety mechanism, the device MUST notify the requester

via a Notification Report with the Notification {Access Control::Barrier unable to perform requested

operation due to UL requirements}.

If the requested operation is prohibited by the specific device class, e.g.

SPECIFIC_TYPE_SECURE_BARRIER_OPEN_ONLY or SPECIFIC_TYPE_SECURE_BARRIER_CLOSE_ONLY, the

device MUST notify the requester by issuing an Application Rejected Request Command. The

Application Rejected Request Command is a member of the Application Status Command Class.4.63.4 Notification Set Command

A receiving node MAY deny the deactivation of a specific Notification Type. In that case, the

receiving node MUST respond to this command with an Application Rejected Request Command.

Thus, if a node can deny the deactivation of a Notification Type, the node MUST implement the

Application Status CC. A sending node should be aware that a receiving node may return a response

to the Set Command and thus SHOULD apply a back-off timer before sending a subsequent

command.4.68.1 Protection Set Command

RF Protection State (4 bits)

The RF Protection State field used to set the RF protection state of the device. In the case where a

device set into a RF Protection State which instructs the device not to answer to a “normal operation”

Command, the device MUST return the Application Rejected Request Command (Status = 0) of the

Application Status Command Class. Refer to the Application Status Command Class.

Devicen "Battery" rapporterer tilstanden til batteriet montert i røykvarsleren.

SpoilerI tillegg vil røykvarsleren signalisere lavt batterinivå ved å avgi gule blink og et lydsignal.

Denne varslingen vil pågå i ca. 30 dager før batteriet er helt utladet.

Z-Way-developers-documentation.pdf

7.6 Command Class Battery (0x80/128)

The battery command class allows monitoring the battery charging level of a device. Command Class values in data holder:

• last: last battery charging level (0100

• history: an array of charging levels and UNIX time stamps, can be used to predict next time to change battery

• lastChange: UNIX time stamp of last battery change (if recognized)

Command Battery Get

Syntax: Get(successCallback = NULL, failureCallback = NULL)

Description: Send Battery Get

Parameter successCallback: Custom function to be called on function success. NULL if callback is not needed

Parameter failureCallback: Custom function to be called on function failure. NULL if callback is not needed

Return: data holder ”last” is updated, in case ”last” has changed, ”history” or ”lastChange” may be updates.

Prosedyre ved bytte av batteri:

SpoilerNår Fibaro røykvarsler har rapportert lavt batterinivå, eller batteriet er utladet, bør batteriet byttes:

Løsne Fibaro røykvarsler fra monteringsbranketten ved å vri den mot klokken.

Fjern det utladede batteriet fra Fibaro røykvarsler, trykk og hold knappen på toppen inne i 3 sekunder.

Sett inn et nytt CR123A batteri i røykvarsleren

Knappen på toppen vil nå indikere statusen til røykvarsleren ved å lyse:

Grønt: Enheten er inkludert i Z-Wave nettverket

Rødt: Enheten er ikke inkludert i Z-Wave nettverketUtfør en funksjons test av røykvarsleren:

Press og hold inne knappen på toppen av røykvarsleren (ikke slipp).

Etter 3 sekunder lyser knappen hvit og gir et pip (ikke slipp).

Etter nye 3 sekunder etter første pip vil røykvarsleren utføre en selv-test av røykkammeret.Hvis røykalarmen utløses med piping etter ca. 10 sekunder, fungerer røykvarsleren som den skal.

Hvis røykvarsleren ikke utløses, fungerer ikke sensoren.Monter røykvarsleren i monteringsbranketten ved å vri den med klokken.

Kan skjules (ikke slettes), brukes i direkte kommunikasjon med andre Z-Wave enheter (hovedkontroller og 3. tilknytningsgruppe "Alarm")

Spoiler

Kan skjules (ikke slettes), brukes i direkte kommunikasjon med andre Z-Wave enheter (hovedkontroller og 3. tilknytningsgruppe "Alarm")

Spoiler

Sender alarm dersom microbryteren under brannvarsleren registrerer at den er fjernet fra monteringsbranketten. (Må aktiveres manuelt)

SpoilerDenne rapporteringen er ikke aktivert i fabrikk innstillingene men kan aktiveres på følgende måte:

Trykk på devicen "Fibaro Notification Sensor", med iconet av et tannhjul.

Gå til fanen "Z-Wave"

Ettersom Fibaro røykvarsler er en batteri drevet enhet, må denne vekkes manuelt for å gjøre endringer i oppsettet.

Trykk 3 ganger på knappen på toppen av Fibaro røykvarsleren.

Trykk deretter på "Settings" under fanen "Z-Wave" i Homeseer.

Fibaro røykvarsler har 4 innstillinger for varsling

0. Alle varsler er deaktivert (Fabrikk innstilling)

1. Aktiver varsel når røykvarsler fjernes fra monteringsbrankett

2. Aktiver varsel dersom temperatur overstiger grenseverdi for alarm (Heat Alarm)

3. Aktiver begge varslene over

Under "Set Configuration Parameters", legg inn følgende verdier:

Parameter Number: 2

Value (Decimal): 0, 1, 2 eller 3

Value Size: 1

Trykk 3 ganger på knappen på toppen av Fibaro røykvarsler.

Trykk på knappen

for å lagre endringen.

for å lagre endringen.

Kan skjules. Intern funksjon som reduserer strømforbruk i røykvarsleren?

Spoiler

Spoiler

Spoiler

Kan skjules (ikke slettes), brukes i direkte kommunikasjon med andre Z-Wave enheter

Spoiler5th group – Tamper. Sending SENSOR ALARM REPORT notification (TYPE = GENERAL) to associated devices once casing opening is detected. Up to five devices supporting SENSOR ALARM REPORT command may be included in this group

Varsler dersom det er tilstrekkelig mye røyk for å utløse røykvarsleren.

Spoiler

Sender alarm dersom temperatur overstiger grenseverdi som er satt for temperatur alarm. (Må aktiveres manuelt)

SpoilerDenne rapporteringen er ikke aktivert i fabrikk innstillingene men kan aktiveres på følgende måte:

Trykk på devicen "Fibaro Notification Sensor", med iconet av et tannhjul.

Gå til fanen "Z-Wave"

Ettersom Fibaro røykvarsler er en batteri drevet enhet, må denne vekkes manuelt for å gjøre endringer i oppsettet.

Trykk 3 ganger på knappen på toppen av Fibaro røykvarsleren.

Trykk deretter på "Settings" under fanen "Z-Wave" i Homeseer.

Fibaro røykvarsler har 4 innstillinger for varsling

0. Alle varsler er deaktivert (Fabrikk innstilling)

1. Aktiver varsel når røykvarsler fjernes fra monteringsbrankett

2. Aktiver varsel dersom temperatur overstiger grenseverdi for alarm (Heat Alarm)

3. Aktiver begge varslene over

Under "Set Configuration Parameters", legg inn følgende verdier:

Parameter Number: 2

Value (Decimal): 0, 1, 2 eller 3

Value Size: 1

Trykk 3 ganger på knappen på toppen av Fibaro røykvarsler.

Trykk på knappen

for å lagre endringen.

for å lagre endringen.

Fabrikk innstilling for temperatur alarm er 55 grader C.

Det er mulig å sette temperaturen fra 1 grad C til 100 grader C.

Under "Set Configuration Parameters", legg inn følgende verdier:

Parameter Number: 30

Value (Decimal): 1 til 100

Value Size: 1

Trykk 3 ganger på knappen på toppen av Fibaro røykvarsler.

Trykk på knappen

for å lagre endringen.

for å lagre endringen.

Rapporterer temperaturen fra temperatur sensoren i røykvarsleren.

SpoilerDet er mulig å sette opp polling av temperatur fra Homeseer om ønskelig.

Fabrikk innstilling er satt til sending av temperatur fra røykvarsleren hvert 10. sekund.

Det sendes dog kun oppdatering av temperatur dersom det er endring i temperatur fra siste rapport.

Det er også mulig å sette opp hvor stor endring det må være i temperaturen.

Trykk på devicen "Fibaro Notification Sensor", med iconet av et tannhjul.

Gå til fanen "Z-Wave"

Ettersom Fibaro røykvarsler er en batteri drevet enhet, må denne vekkes manuelt for å gjøre endringer i oppsettet.

Trykk 3 ganger på knappen på toppen av Fibaro røykvarsleren.

Trykk deretter på "Settings" under fanen "Z-Wave" i Homeseer.

Intervall for temperatur rapportering

0. Ingen rapporter blir sendt

1-8640. Multipliser verdi med 10 sekunder (10 sekunder til 24 timer)

1. 10 sekunder, er fabrikk instilling

Under "Set Configuration Parameters", legg inn følgende verdier:

Parameter Number: 20

Value (Decimal): 0 til 8640

Value Size: 2

Trykk 3 ganger på knappen på toppen av Fibaro røykvarsler.

Trykk på knappen

for å lagre endringen.

for å lagre endringen.

Temperaturendring som må til for å sende ny rapport

1 til 100. Multipliser verdi med 0,1 grader C (0,1 gr.C til 10 gr.C)

Under "Set Configuration Parameters", legg inn følgende verdier:

Parameter Number: 21

Value (Decimal): 1 til 100

Value Size: 1

Trykk 3 ganger på knappen på toppen av Fibaro røykvarsler.

Trykk på knappen

for å lagre endringen.

for å lagre endringen.

Eksempel på bruk av Fibaro røykvarsler i Homeseer:

På et vaskerom er det ofte tørketrommel eller varmtvannstank som starter en brann.

Har derfor hjemme hos meg satt opp en event som kutter strømmen til vaskemaskin, tørketrommel og varmtvannstank, dersom røykvarsler utløses.

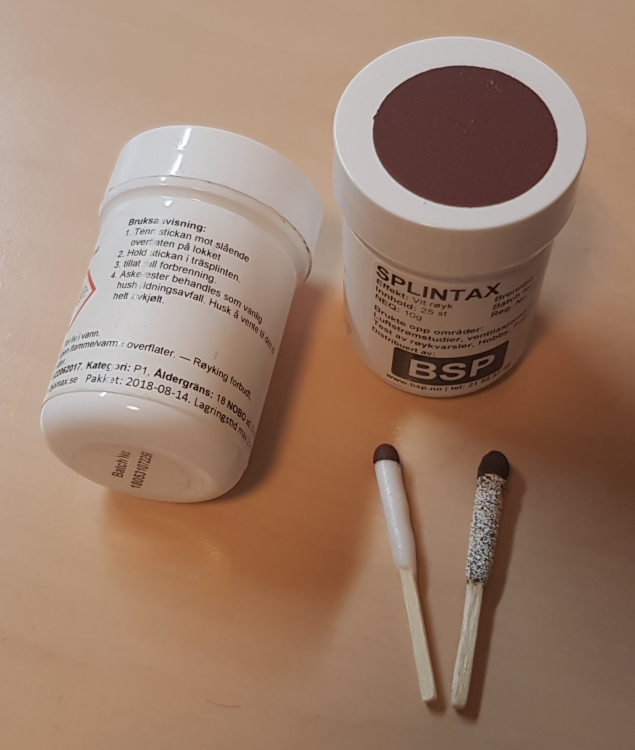

For hver røykvarsler jeg har montert, har jeg også testet dem etter oppsett.

Video av testing av Fibaro røykvarsler.Har benyttet Splintax røykstikker for å teste.

-

1

1

-

, gå inn i katalogen "images", velg det nedlastede bildet og trykk "Submit"

, gå inn i katalogen "images", velg det nedlastede bildet og trykk "Submit"

for å fortsette.

for å fortsette.

for å lukke fanen.

for å lukke fanen.

LoRa i hjemmeautomasjon?

i RF

Skrevet

Fikk det til med den nye appen etter aktivering av

experimental-web-platform-featuresSå får opp data fra sensoren i TTN.

Neste blir vel å finne ut hvordan disse dataene kan brukes.